BOSCH V_BISXACE32DR48- LICENCIA PARA AGREGAR 32 PUERTAS ACE 4.8

- SKU RBM0740022

- Categoria Acceso & Asistencia > Control de Acceso, Acceso & Asistencia > Control de Acceso, Acceso & Asistencia > Control de Acceso, Acceso & Asistencia > Control de Acceso, Acceso & Asistencia > Control de Acceso, Acceso & Asistencia > Control de Acceso, Acceso & Asistencia > Control de Acceso, Acceso & Asistencia > Control de Acceso, Acceso & Asistencia > Control de Acceso, Acceso & Asistencia > Control de Acceso, Acceso & Asistencia > Control de Acceso, Acceso & Asistencia > Control de Acceso > Software - Acceso, Best selling products, CCTV Industrial > Videovigilancia > Transceptores, CCTV Industriales, New products

Sistema de control de accesos distribuido con gestión gráfica de alarmas

Integración e interacción perfectas con sistemas de video, incendios, intrusión y PA/VA mediante la plataforma BIS común

Gran resistencia gracias a la arquitectura del sistema en 4 capas y la redundancia de los componentes críticos

Integración de productos de terceros mediante protocolos abiertos y seguros y SDK u Proceso de registro eficaz que facilita una inscripción más rápida y segura

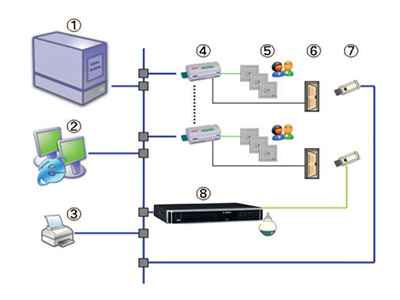

El software de Access Engine (ACE), junto con el hardware de acceso de Bosch, es un completo sistema de control de accesos del Sistema de Integración (BIS). Contiene todas las funciones fundamentales de cualquier sistema de control de accesos independiente, a las que añade una completa gama de mejoras opcionales. Al igual que el resto de los engines de BIS, ACE aprovecha al máximo todas las funciones adicionales de BIS, como los mapas de ubicaciones interactivos y los planes de acción, para proporcionar una administración de alarmas de gran potencia y totalmente integrada. Los mensajes de alarmas y los eventos de control de alarmas se pueden visualizar con información gráfica sobre las ubicaciones e instrucciones sobre el flujo de trabajo. ACE emplea las interfaces de usuario de BIS estándar y su flexibilidad para la personalización. Además, provee interfaces de configuración de accesos específicas para usuarios de tarjetas, hardware de acceso y reglas de acceso. La principal ventaja de la gama de BIS es la integración de una gran variedad de sistemas de seguridad y protección dentro de unas mismas instalaciones. Mediante la combinación del ACE con otros motores de BIS (por ejemplo, los de automatización y vídeo), es posible diseñar soluciones de seguridad inteligentes a la medida exacta de sus necesidades. Access Engine funciona en una sola estación de trabajo en un sistema cliente-servidor, o en un sistema distribuido con un servidor central y otros locales o regionales. En el entorno distribuido con varios servidores, todos los dispositivos, los titulares y las autorizaciones se pueden gestionar desde el nivel del máximo nivel.

Para garantizar la máxima seguridad e integridad de los datos, BIS ACE puede administrar controladores RS485 de alta seguridad con el protocolo OSDP v2 para la comunicación cifrada autenticada y la supervisión de lectores.

El paquete básico de Access Engine, junto con los controladores de acceso de AMC, ofrece las siguientes características:

• Una amplia gama de modelos de puertas mediante plantillas que permite configurar el hardware de forma rápida y fácil (por ejemplo, puerta estándar, giratoria, ascensor con tiempo, relojes de fichar, etc.).

• El cuadro de diálogo de configuración de modelos de puertas genera un diseño de cableado para la instalación del hardware.

• Activación instantánea de configuraciones de lectoras y usuarios de tarjeta en los controladores de acceso.

• Proceso de incorporación totalmente integrado, incluida la inscripción biométrica y de tarjetas.

• Modelos de tiempo para control de accesos basado en el tiempo, que incluyen la definición de días especiales, festivos recurrentes, etc.

• Modelos de tiempo para la activación/desactivación de cuentas de titulares de tarjeta, como reglas de acceso, códigos PIN, etc.

• Modelos de hora para la activación/desactivación automática de la configuración del sistema, como el configurar una puerta de unas oficinas para que se mantenga desbloqueada de 9:00 a 17:00.

• Código PIN adicional para armar/desarmar alarmas de intrusos.

• Bloqueo o desbloqueo temporal de soportes para tarjetas, ya sea de forma manual o mediante control de tiempo.

• Inclusión de tarjetas en la lista negra.

• Gestión de diálogos definidos por el usuario para recopilar solo la información personal relevante.

• Función antirretorno.

• El equilibrio de áreas de acceso (que incluye la comprobación de la secuencia de accesos) ofrece una forma de limitar la cantidad de personas que hay en un área determinada, el armado o desarmado automáticos si el área está o no vacía y la generación de cuadros de obligaciones.

• La autorización para N personas otorgará acceso en cada puerta sólo cuando un número definido (N) de usuarios de tarjetas autorizados presenten sus credenciales en una lectora configurada de forma correspondiente. La configuración se puede realizar de lectora en lectora y desde 2 a N personas (sin límite).

• La función de trampa para gestionar dos puertas cooperativas con dos pares de lectores; recomendada para elevados niveles de seguridad, por ejemplo, entradas a salas del servidor o departamentos de investigación.

• Giro de vigilancia mejorado: un sistema de seguimiento de patrullas de última generación que usa lectores de control de acceso actuales, así como comprobaciones de secuencia y hora de acceso. Cualquier infracción de la secuencia o del horario de la patrulla provoca una alarma, de la que se realiza un seguimiento mediante las avanzadas funciones de administración de alarmas de BIS. Los reportes de la ronda de guardia se pueden generar desde el registro de eventos de BIS.

Sistema de control de accesos distribuido con gestión gráfica de alarmas

Integración e interacción perfectas con sistemas de video, incendios, intrusión y PA/VA mediante la plataforma BIS común

Gran resistencia gracias a la arquitectura del sistema en 4 capas y la redundancia de los componentes críticos

Integración de productos de terceros mediante protocolos abiertos y seguros y SDK u Proceso de registro eficaz que facilita una inscripción más rápida y segura

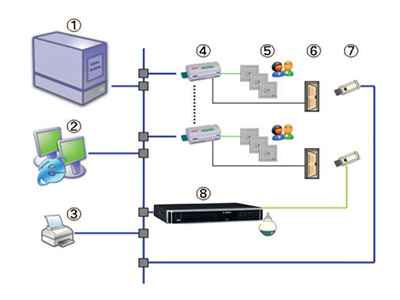

El software de Access Engine (ACE), junto con el hardware de acceso de Bosch, es un completo sistema de control de accesos del Sistema de Integración (BIS). Contiene todas las funciones fundamentales de cualquier sistema de control de accesos independiente, a las que añade una completa gama de mejoras opcionales. Al igual que el resto de los engines de BIS, ACE aprovecha al máximo todas las funciones adicionales de BIS, como los mapas de ubicaciones interactivos y los planes de acción, para proporcionar una administración de alarmas de gran potencia y totalmente integrada. Los mensajes de alarmas y los eventos de control de alarmas se pueden visualizar con información gráfica sobre las ubicaciones e instrucciones sobre el flujo de trabajo. ACE emplea las interfaces de usuario de BIS estándar y su flexibilidad para la personalización. Además, provee interfaces de configuración de accesos específicas para usuarios de tarjetas, hardware de acceso y reglas de acceso. La principal ventaja de la gama de BIS es la integración de una gran variedad de sistemas de seguridad y protección dentro de unas mismas instalaciones. Mediante la combinación del ACE con otros motores de BIS (por ejemplo, los de automatización y vídeo), es posible diseñar soluciones de seguridad inteligentes a la medida exacta de sus necesidades. Access Engine funciona en una sola estación de trabajo en un sistema cliente-servidor, o en un sistema distribuido con un servidor central y otros locales o regionales. En el entorno distribuido con varios servidores, todos los dispositivos, los titulares y las autorizaciones se pueden gestionar desde el nivel del máximo nivel.

Para garantizar la máxima seguridad e integridad de los datos, BIS ACE puede administrar controladores RS485 de alta seguridad con el protocolo OSDP v2 para la comunicación cifrada autenticada y la supervisión de lectores.

El paquete básico de Access Engine, junto con los controladores de acceso de AMC, ofrece las siguientes características:

• Una amplia gama de modelos de puertas mediante plantillas que permite configurar el hardware de forma rápida y fácil (por ejemplo, puerta estándar, giratoria, ascensor con tiempo, relojes de fichar, etc.).

• El cuadro de diálogo de configuración de modelos de puertas genera un diseño de cableado para la instalación del hardware.

• Activación instantánea de configuraciones de lectoras y usuarios de tarjeta en los controladores de acceso.

• Proceso de incorporación totalmente integrado, incluida la inscripción biométrica y de tarjetas.

• Modelos de tiempo para control de accesos basado en el tiempo, que incluyen la definición de días especiales, festivos recurrentes, etc.

• Modelos de tiempo para la activación/desactivación de cuentas de titulares de tarjeta, como reglas de acceso, códigos PIN, etc.

• Modelos de hora para la activación/desactivación automática de la configuración del sistema, como el configurar una puerta de unas oficinas para que se mantenga desbloqueada de 9:00 a 17:00.

• Código PIN adicional para armar/desarmar alarmas de intrusos.

• Bloqueo o desbloqueo temporal de soportes para tarjetas, ya sea de forma manual o mediante control de tiempo.

• Inclusión de tarjetas en la lista negra.

• Gestión de diálogos definidos por el usuario para recopilar solo la información personal relevante.

• Función antirretorno.

• El equilibrio de áreas de acceso (que incluye la comprobación de la secuencia de accesos) ofrece una forma de limitar la cantidad de personas que hay en un área determinada, el armado o desarmado automáticos si el área está o no vacía y la generación de cuadros de obligaciones.

• La autorización para N personas otorgará acceso en cada puerta sólo cuando un número definido (N) de usuarios de tarjetas autorizados presenten sus credenciales en una lectora configurada de forma correspondiente. La configuración se puede realizar de lectora en lectora y desde 2 a N personas (sin límite).

• La función de trampa para gestionar dos puertas cooperativas con dos pares de lectores; recomendada para elevados niveles de seguridad, por ejemplo, entradas a salas del servidor o departamentos de investigación.

• Giro de vigilancia mejorado: un sistema de seguimiento de patrullas de última generación que usa lectores de control de acceso actuales, así como comprobaciones de secuencia y hora de acceso. Cualquier infracción de la secuencia o del horario de la patrulla provoca una alarma, de la que se realiza un seguimiento mediante las avanzadas funciones de administración de alarmas de BIS. Los reportes de la ronda de guardia se pueden generar desde el registro de eventos de BIS.